La ciberseguridad es una preocupación transversal. Inyectores, troyanos, gusanos y la popular técnica de phishing marcaron el primer semestre en América Latina.

El malware, en sus múltiples formas, evolucionó desde simples virus diseñados por entusiastas, hasta sofisticadas herramientas de espionaje y sabotaje que afectan a personas y organizaciones de todo tipo. En ESET, lo saben bien. Por eso, presentaron el ranking de los países con mayores amenazas detectadas por la telemetría: Perú en el primer lugar, seguido de México, Ecuador, Brasil y Argentina.

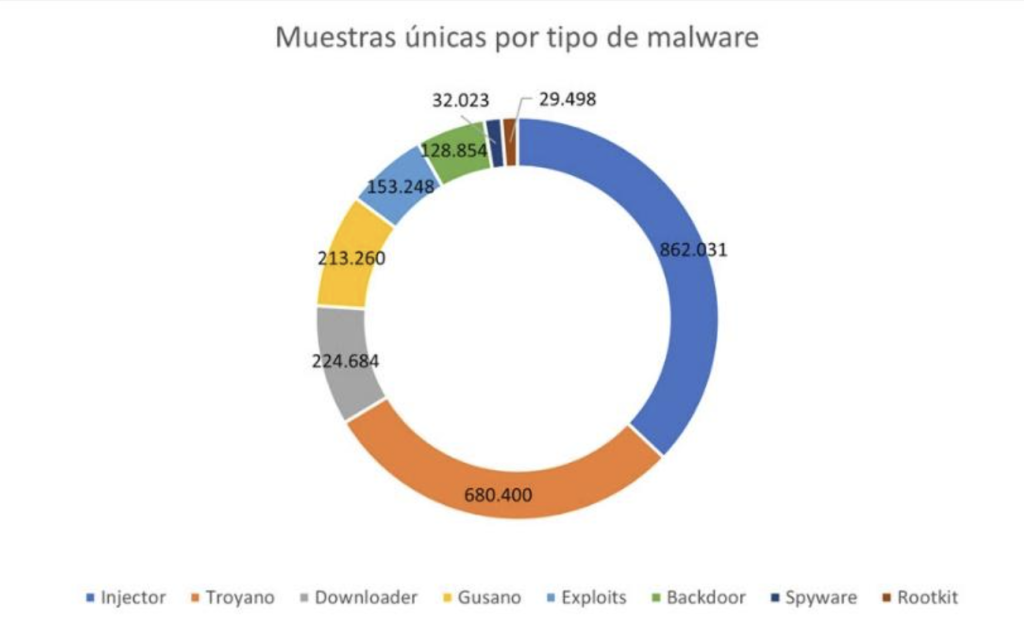

El malware distribuido en la región en la primera mitad del 2024 dio una media de 2, 6 millones de muestras únicas, entre las cuales se incluyen inyectores, troyanos, downloaders, gusanos, exploits, backdoors, spyware, rookits y droppers.

En cuanto al phishing, pese a ser de las técnicas de ingeniería más usadas desde hace más de 20 años, no ha cedido con el paso del tiempo. Por el contrario, sigue teniendo un impacto enorme en el mundo de la ciberseguridad. De hecho, en ESET identificaron casi 2 millones de muestras únicas que llegan a toda la región, desde México hasta Argentina.

Ciberseguridad en Windows

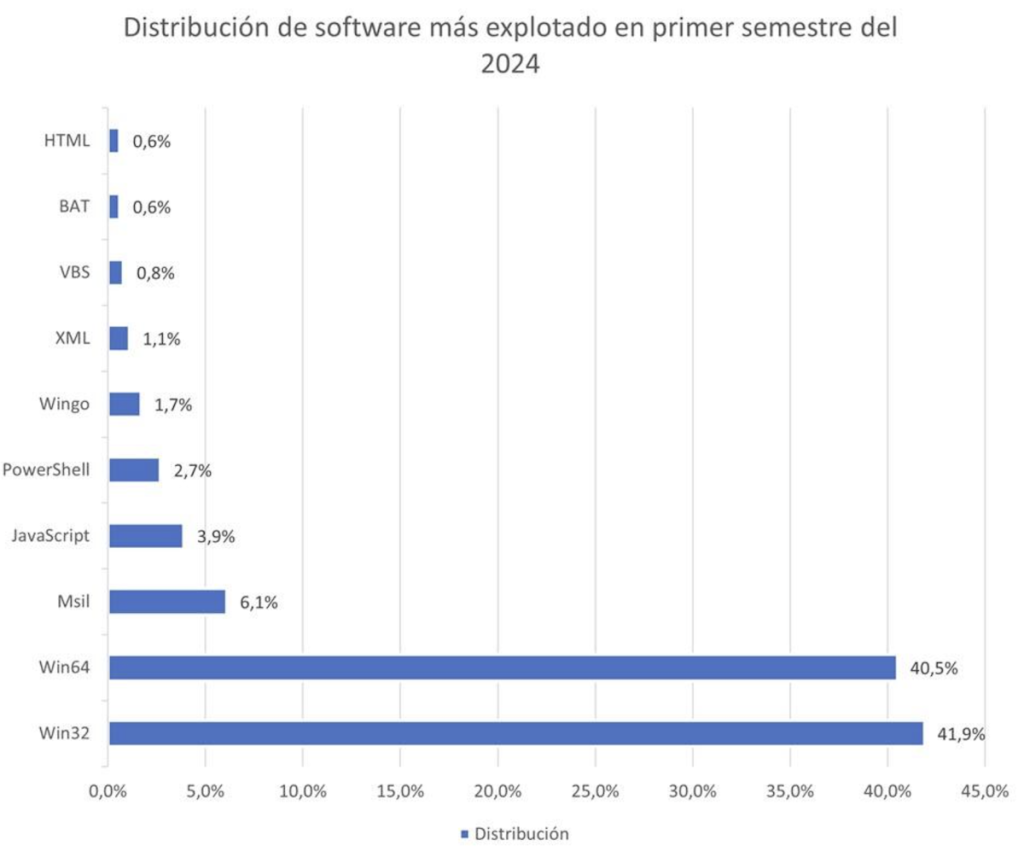

El sistema operativo que sigue siendo más explotado por los ciberdelincuentes es Windows, en sus diferentes arquitecturas. Incluso, muchos de ellos sin un soporte oficial extendido por parte del fabricante, según los especialistas de la compañía. Aunque Windows es el blanco más atractivo, ESET compartió una lista de softwares que también cautivan al cibercrimen:

Familias al ataque

Las familias más amenazantes del primer semestre de 2024, según la telemetría de ESET, fueron:

- Los códigos “injector”, es decir, aquellos que buscan insertar código malicioso en los procesos legítimos del sistema, para realizar diversas acciones como el descargar algún malware adicional cuya capacidad pueda monitorear las actividades de la víctima o controlar el equipo remotamente.

- El Troyano “Kryptik”, cuyo primer vector de infección es un archivo malicioso adjunto que puede llegar por correo electrónico, software pirata o falsos asistentes de actualización. Éste obtiene información financiera de las víctimas, suplanta su identidad para generar estafas más eficientes y añade el dispositivo infectado a una botnet.

- El Malware Expiro”, un gusano que afecta los sistemas operativos Windows, cuando el dispositivo es infectado para formar parte de una botnet. Además, roba la información de sus víctimas y usa los recursos del equipo para generar ataques de denegación de servicio (DoS).

En cuanto a muestras únicas por tipo de malware en LATAM, la telemetría detectó las siguientes:

En tanto, las vulnerabilidades más explotadas durante la primera mitad del año fueron:

- Win/Exploit.CVE-2012-0143. Este exploit se aprovecha de una vulnerabilidad de Microsoft Excel que permite la ejecución remota de código arbitrario. Esto significa que un atacante remoto puede ejecutar código malicioso en un equipo vulnerable. Este fallo de seguridad fue descubierto en 2012 y desde entonces se ha detectado actividad intentando aprovecharlo en todos los países de Latinoamérica.

- Win/Exploit.CVE-2012-0159. Esta detección corresponde a un exploit que abusa de una vulnerabilidad en Microsoft Windows que también permite acceder remotamente y sin necesidad de autenticación a un sistema vulnerable. El fallo se descubrió en 2012 y fue utilizado, por ejemplo, en campañas de ransomware como las de “Petya” y “NotPetya” años atrás. Sin embargo, sigue siendo utilizada por actores maliciosos.

- JS/Exploit.CVE-2021-26855. Se trata de un exploit para la CVE-2021-26855, una vulnerabilidad que afecta a Microsoft Internet Explorer descubierta en 2021 que permite a un atacante tener acceso remoto, sin necesidad de autenticación, a un sistema vulnerable. Si bien el hallazgo de esta vulnerabilidad no tiene mucho tiempo, se ha intentado aprovechar en campañas maliciosas que llegaron a varios países de Latinoamérica.

- Win/Exploit.CVE-2017-11882. Este exploit aprovecha una vulnerabilidad de Microsoft Office que permite al atacante acceder remotamente a un sistema vulnerable sin necesidad de autenticación. Fue descubierto en 2017 y los intentos de explotación de este fallo se han observado en varios países de Latinoamérica, principalmente en Argentina, Colombia, Chile y México. Esta vulnerabilidad fue muy utilizada en las campañas de ransomware conocidas como “WannaCry” y “Goldeneye” entre abril y mayo de 2017 en Latinoamérica. Esta vulnerabilidad sigue siendo de las más explotadas en correos de toda Latinoamérica.

- Win/Exploit.CVE-2016-3316. Se trata de un exploit que abusa de la ejecución de código remoto en Microsoft Office cuando este no puede manejar correctamente los objetos en la memoria. Un atacante puede ejecutar código arbitrario con los permisos del usuario actual, es decir, si este usuario inicia sesión con permisos de administrador, el atacante podría tomar el control del sistema afectado instalando programas, viendo, cambiando o eliminando datos; o crear nuevas cuentas con permisos de administrador para otros usuarios.

«Existen amenazas que emplean técnicas de ingeniería social muy conocidas y muchas se aprovechan de vulnerabilidades que tienen más de 10 años», explica David González, investigador de ESET Latinoamérica, quien hace hincapié en la importancia de contar con una adecuada política de ciberseguridad.

Para el especialista, tanto la concientización como la capacitación debiesen ser pilares fundamentales para cualquier organización, junto con la actualización permanente, pues, los parches de seguridad reducen el riesgo de explotación de vulnerabilidades antiguas.

Ofertas falsas de empleo

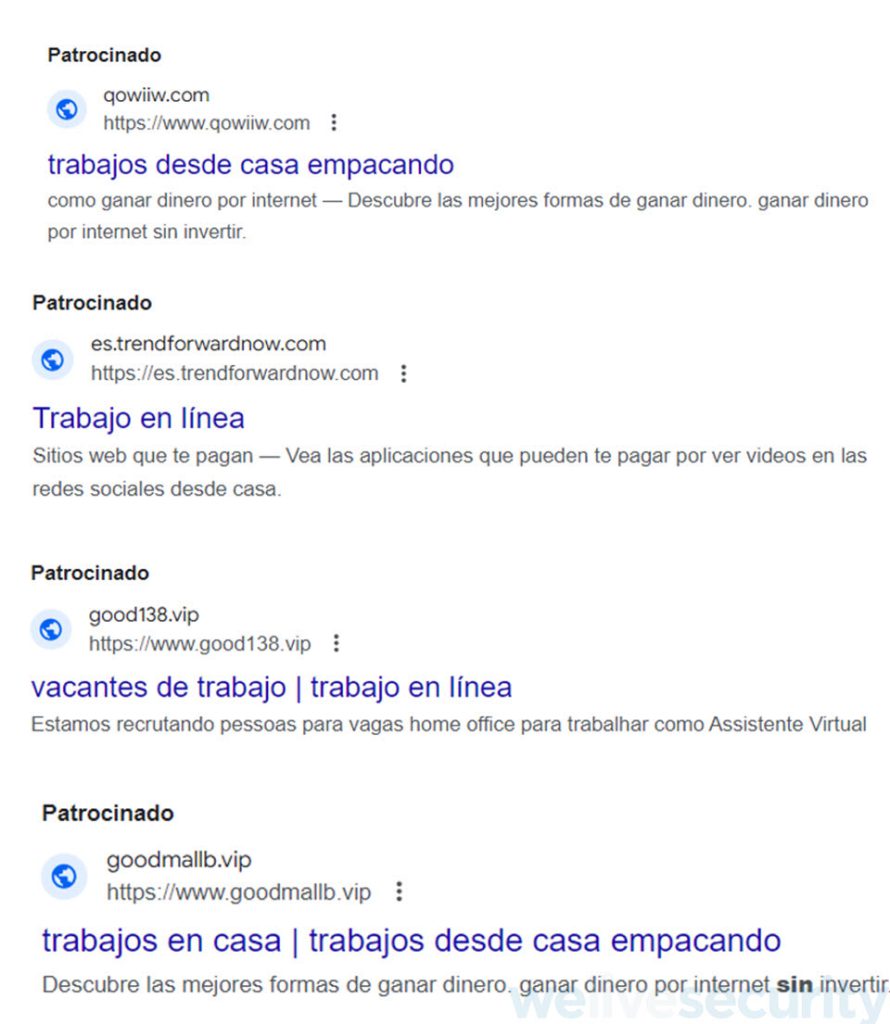

Los ciberatacantes utilizan temáticas de alto interés para sus ataques. De hecho, ESET identificó una campaña maliciosa que utiliza falsas ofertas de empleo, mediante anuncios de Google.

Estos sitios maliciosos figuran entre los primeros resultados de búsquedas como “empleo rápido”, “empleo sin experiencia” o “ganar dinero fácil”, apelando a la desesperación de las personas que necesitan trabajar.

El formulario al cual dirigen los enlaces promete ingresos elevados por hora (cuya moneda y valor cambiará según el país de origen del usuario) por trabajos sencillos como asistente virtual, todo desde la comodidad de la virtualidad. A primera vista, este tipo de oferta resulta sumamente atractiva, especialmente para quienes buscan flexibilidad y oportunidades rápidas. Sin embargo, el análisis más detallado del equipo de ESET revela varios signos de alerta que indican que se trata de un sitio engañoso.

Una de las primeras señales de alarma es la promesa de un jugoso salario a cambio de tareas que no requieren experiencia ni habilidades especializadas. El sitio también asegura un inicio inmediato y un proceso de contratación prácticamente instantáneo, lo que podría atraer a personas deseosas de conseguir un empleo. Además, los requisitos para conseguir el supuesto trabajo son mínimos, pues, se limitan a tener un smartphone o tableta, lo que refuerza la ilusión de accesibilidad.

El supuesto reclutador, usando el nombre «Sofía Astuta», dice representar a una empresa de Amazon, lo cual, según ESET, es la primera señal de alerta, ya que grandes compañías no suelen reclutar de esta manera. Además, promete ganancias aún más desmesuradas que las del sitio web, por tareas aparentemente sencillas.

Otro aspecto cuestionable, según ESET, es que se menciona que no es necesario comprar ni vender, solo realizar pedidos en línea para supuestamente mejorar las ventas de los vendedores. Esto sugiere un esquema de manipulación de métricas, lo cual no está permitido en sitios de compraventa. Por último, el reclutador rápidamente solicita información personal, como la edad y si la persona tiene una cuenta bancaria o en Mercado Pago, lo cual es una táctica común en estafas para luego obtener datos financieros o realizar fraudes bancarios.

El supuesto reclutador, luego de que la víctima acepta el falso trabajo, proporciona un enlace para el registro en una plataforma desconocida y solicita una captura de pantalla de la cuenta creada, como prueba de que la víctima accedió al engaño.

Cómo evitar caer en engaños

En ESET ofrece prácticas recomendaciones clave para protegerse del cibercrimen:

- Verificar la fuente: empresas, como Amazon, no reclutan a través de mensajes de WhatsApp o enlaces de sitios web desconocidos. Investigar siempre la fuente antes de compartir información personal es clave

- Desconfiar de ofertas demasiado buenas: si suena demasiado bueno para ser verdad, probablemente no lo sea.

- No compartir datos personales: nunca proporcionar información sensible como la asociada a cuentas bancarias.

- Investigar el enlace: antes de hacer clic en cualquier enlace, se debe verificar el dominio. Los sitios web sospechosos suelen utilizar una URL que no coincide con la del sitio oficial.

- Cuidado con las urgencias: los estafadores suelen presionar a sus víctimas para que tomen decisiones rápidas (pueden prometerte dinero inmediato sólo por registrarte).

- Buscar opiniones: investigar sobre la oferta de empleo o la plataforma. Si se trata de una estafa conocida, probablemente habrá advertencias de otras personas en línea.

- Utilizar software de seguridad: mantener actualizado el antivirus y las herramientas de seguridad en los dispositivos es útil, pues, dichas herramientas pueden bloquear sitios fraudulentos antes de permitirte caer en la trampa.